El origen único.

Otro problema relacionado con cualquier sistema de archivo, se deriva de la tremenda facilidad para generar “copias” en el ámbito de la informática. Cuando un trabajo se realiza de forma manual, la elaboración de “copias”, es una tarea perfectamente identificada cuyo resultado presenta diferencias y/o simplificaciones que manifiestan de forma clara esa condición. Sin embargo en el caso de los “archivos informáticos” la “copia” de estos se realiza de forma automática, gestionada por el SO del ordenador y que una vez realizada resulta indistinguible del original. De hecho existe una restricción en todos los sistemas, de forma que no puede haber en un mismo directorio dos archivos con el mismo nombre, porque simplemente el sistema “los superpone”, y al escribir la segunda versión desaparece la inicial. De todas formas nada impide tener distintas copias de un mismo “archivo” repartidas en diferentes carpetas o directorios.

Enlazando con las patologías que se comentaban el día anterior, una de las ideas inmediatas y a su vez mucho más peligrosas de lo que aparenta, es la de “hacer copias por si acaso” de forma indiscriminada. Todo el mundo ha conocido alguna experiencia de perder archivos de ordenador por diferentes razones, y una reacción inmediata es la de guardar versiones o copias de eso que a nadie le gusta “perder”, y dada la tremenda facilidad del ordenador para guardar una copia en otra carpeta o disco, hace que mucha gente se quede “tranquila” con esa medida “prudente”.

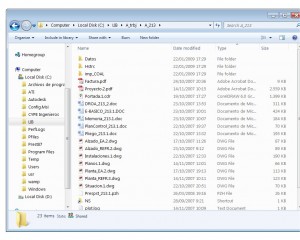

Esa práctica sin embargo tiene una “cruz” relativamente sutil pero aplastante, que también se deriva del hecho de que con el tiempo, los archivos se van modificando paulatinamente. En el caso del dibujo, siempre hay correcciones que solo se incorporan una vez detectadas, otras veces son cambios o modificaciones, como decisión del proyectista, de la obra etc. Si esos cambios sobre “el mismo” archivo, se van produciendo en el tiempo de forma reiterada y a veces dilatada, se pueden cruzar con la presencia de distintas “copias” o versiones del mismo “archivo”, y es seguro que con el tiempo, NO siempre habremos abierto “el mismo” archivo original, sino una de sus “copias”, con lo que finalmente nos encontramos que la “información completa” se encuentra distribuida entre varios “archivos” diferentes, de una forma totalmente incontrolada.

Esa práctica sin embargo tiene una “cruz” relativamente sutil pero aplastante, que también se deriva del hecho de que con el tiempo, los archivos se van modificando paulatinamente. En el caso del dibujo, siempre hay correcciones que solo se incorporan una vez detectadas, otras veces son cambios o modificaciones, como decisión del proyectista, de la obra etc. Si esos cambios sobre “el mismo” archivo, se van produciendo en el tiempo de forma reiterada y a veces dilatada, se pueden cruzar con la presencia de distintas “copias” o versiones del mismo “archivo”, y es seguro que con el tiempo, NO siempre habremos abierto “el mismo” archivo original, sino una de sus “copias”, con lo que finalmente nos encontramos que la “información completa” se encuentra distribuida entre varios “archivos” diferentes, de una forma totalmente incontrolada. Esa patología evidentemente se agrava en el caso que varias personas diferentes accedan o trabajen sobre un mismo archivo, lo cual es frecuente en entornos de trabajo profesional, aunque en estos casos los “sistemas de archivo” y la organización, suelen estar implantados para evitarlo.

La copia de seguridad.

Una de las prácticas reiteradas en cualquier “manual” de informática, es la necesidad de realizar copias de seguridad. Su utilidad resulta evidente en cuanto se revisan un poco las distintas causas de pérdida de datos ya comentadas, o de cualquier otro tipo. El problema asociado con la copia de seguridad es que resulta una tarea lenta y tediosa, que cuando se hace sobre “todo” el disco, con los volúmenes actuales, varios programas y algo de música, fotos o películas, el tiempo de cada copia se dilata enormemente.

Los sistemas operativos suelen tener rutinas para sistematizar las copias, que suelen estar previstas para funcionar en segundo plano. Esto puede ser una comodidad importante, pero casi siempre requiere el uso de algún soporte “masivo” para ir acumulando las copias sucesivas que se realizan y al final son recursos que cuando se opera bajo un alcance personal, se tiende a dejar pendiente.

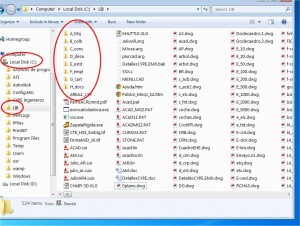

En cualquier caso nada impide tener organizado nuestro “disco” de tal forma que todos los datos que manejamos en un determinado ámbito, se encuentren “localizados” en una estructura propia y ramificada de carpetas, que los mantenga “separados” del resto, como programas, imágenes, música o películas. Eso nos permite hacer una localización sistemática, con el explorador de archivos del S.O., de todos los archivos “nuevos o modificados” durante el último día, simplemente con apuntar a la raíz de esa estructura, y con ello se puede hacer fácilmente una copia sistemática y periódica de todos los datos añadidos, sin que su volumen sea excesivo o desproporcionado.

Cuando se piensa en organizar una copia de seguridad sistemática, se debe tener en cuenta un principio, que podríamos formular como el riesgo de localización, y que tiene mucho que ver con los orígenes de “Internet”. Esto se puede formular como: “si guardamos la copia de seguridad en el mismo soporte que los datos principales, cualquier fallo en el dispositivo físico, afecta simultáneamente a los datos originales y a la “copia de seguridad”.

Esto no solo es aplicable al hecho de dejar la copia en el mismo “ordenador” donde se encuentran los datos, ya que el tipo de “riesgo” que puede conducir a la pérdida de los datos, es mucho más diverso. Como ejemplo cabe citar un caso conocido, cuando al poco tiempo de inaugurar las nuevas instalaciones de la T4 en “Barajas”, se produce un fallo en el suministro eléctrico que deja fuera de servicio el sistema informático que gestionaba los horarios de vuelos, salidas, llegadas etc. El sistema informático que falló, naturalmente tenia prevista una emergencia de este tipo, para lo cual mantenía una réplica de todo el sistema en un ordenador “gemelo”, que podría actuar en tiempo real, sustituyendo al principal, pero esa segunda máquina se encontraba en la misma habitación o en la habitación de al lado, y el “fallo de suministro” afectó simultáneamente a los dos equipos.

Esto no solo es aplicable al hecho de dejar la copia en el mismo “ordenador” donde se encuentran los datos, ya que el tipo de “riesgo” que puede conducir a la pérdida de los datos, es mucho más diverso. Como ejemplo cabe citar un caso conocido, cuando al poco tiempo de inaugurar las nuevas instalaciones de la T4 en “Barajas”, se produce un fallo en el suministro eléctrico que deja fuera de servicio el sistema informático que gestionaba los horarios de vuelos, salidas, llegadas etc. El sistema informático que falló, naturalmente tenia prevista una emergencia de este tipo, para lo cual mantenía una réplica de todo el sistema en un ordenador “gemelo”, que podría actuar en tiempo real, sustituyendo al principal, pero esa segunda máquina se encontraba en la misma habitación o en la habitación de al lado, y el “fallo de suministro” afectó simultáneamente a los dos equipos.La moraleja de la anécdota es que los “riesgos” se deben considerar de forma independiente del ordenador, valorando por un lado la trascendencia de “perder” los “datos” en el contexto de la vida diaria, y también considerar los “riesgos” en un contexto cotidiano independiente del ordenador: (robo, asalto, incendio, inundación, accidente de tráfico .. etc ). Una practica sencilla y razonable, podría ser la de replicar la copia de seguridad, de los datos del trabajo en el ordenador portátil que usamos en casa, y/o viceversa, ya que las máquinas de soporte se encuentran normalmente en localizaciones independientes.

El soporte adecuado.

En relación con el soporte más adecuado para el sistema de archivos, hoy por hoy está plenamente aceptado, que el más barato y rápido para cualquier tipo de datos, es precisamente el “disco duro” de un ordenador, que además con los tamaños y volúmenes actuales difícilmente va a generar problemas de espacio.

Aunque esté bastante claro que el “archivo de datos” primario o principal, debe encontrarse en el disco duro de un ordenador, lo que plantea mas dudas y presenta mayor diversidad de criterios, es el dispositivo adecuado para alojar un “respaldo seguro” una vez que los datos están consolidados y ya no se modifican.

Hoy por hoy, podemos tener a nuestra disposición varias soluciones como: otro disco duro independiente, algún tipo de disco externo, un sistema de grabación de CDs/DVDs., las llaves y tarjetas de memoria de tipo “flash”, o bien el uso de la “red local” y/o “la nube”.

El tipo de disco independiente podría estar en el mismo ordenador, en cuyo caso vulneramos el “riesgo de localización”, aunque también podemos ubicarlo en “otro” ordenador de la “red local” en cuyo caso ya combinamos dos de las opciones y empezamos a operar sobre el concepto de “Servidor de Archivos”. En el caso de la red, pasaría a tener una gran importancia, la seguridad respecto a las personas que pueden acceder a través de la red y realizar alguna manipulación indebida, ya sea de forma involuntaria o premeditada.

La opción de grabar CDs o DVDs., es bastante común y utilizada. Presenta como característica que la grabación de grandes volúmenes de datos puede ser algo pesada, y si se tiene que realizar periódicamente con frecuencias menores de tres o cuatro meses sobre el archivo completo puede ser poco operativa, pero en cambio tiene la ventaja de que el soporte de la copia es muy asequible y se puede llevar o guardar con facilidad en otro domicilio, asegurando de una forma bastante elemental los riesgos de “localización”.

La opción de grabar CDs o DVDs., es bastante común y utilizada. Presenta como característica que la grabación de grandes volúmenes de datos puede ser algo pesada, y si se tiene que realizar periódicamente con frecuencias menores de tres o cuatro meses sobre el archivo completo puede ser poco operativa, pero en cambio tiene la ventaja de que el soporte de la copia es muy asequible y se puede llevar o guardar con facilidad en otro domicilio, asegurando de una forma bastante elemental los riesgos de “localización”. Las llaves y/o tarjetas de memoria de tipo FLASH, son cada día más comunes y de hecho han sustituido y desplazado completamente a otros soportes regrabables, y cada día se utilizan más como soporte de datos personales y sensibles, que se pueden llevar encima con toda comodidad. Por otra parte los tamaños o volúmenes de memoria tienen una magnitud lo suficientemente grande como para alojar volúmenes considerables de datos. Su único inconveniente puede ser el hecho de que las operaciones de lectura/escritura en el ordenador son sensiblemente más lentas que un disco duro estándar, por lo que su uso como “soporte primario” de los datos, no resulta muy adecuado.

El uso de la “red local”, supone que los datos se alojen en un disco duro de otro ordenador, conectado con el nuestro mediante una “red local”. Esta alternativa constituye la base del sistema conocido como “servidor de archivos”, y tiene grandes ventajas como rapidez, disponibilidad y una gran eficacia, dependiendo naturalmente de que estemos habitualmente conectados en la red. Sus inconvenientes se derivan del control y la seguridad de la propia red, respecto a personas que puedan acceder a la misma. La seguridad de localización, pasa a depender del tamaño o entidad de la propia red, ya que puede abarcar desde una par de ordenadores conectados en el domicilio particular con un televisor y una impresora, o ser la red de una empresa con cientos de ordenadores ubicados en distintos edificios. En este último caso obviamente la propia “red” suele tener personal especializado y los problemas de archivo y seguridad ya estarían resueltos.

El uso del termino “nube”, se refiere a un servicio disponible a través de “Internet”. Dado que en los últimos tiempos se han generalizado las conexiones de banda ancha con carácter permanente, nada impide que estemos operando de forma habitual con nuestro ordenador conectado a través de “Internet” con un “servicio” externo que nos permita alojar los archivos de nuestras copias de seguridad. El uso es similar al de una “red local”, con la diferencia que el “servicio” contratado es el responsable del control del acceso. En este caso la oferta puede ser muy diversa desde opciones libres y gratuitas, hasta servicios de pago, por lo que convien examinar con cierto detenimiento la elección oportuna.